ТОП-30 статических упражнений + готовый план (с ФОТО)

Изометрические упражнения – это упражнения, которые подразумевают статическое сокращение мышцы без видимых движений в суставе.

Энергичные, динамические упражнения помогают похудеть, обзавестись атлетическим телосложением, стать сильнее и здоровее. Но мало кто знает, что статические упражнения способны не только привести тело в форму, но и подарить вам идеальный пресс, упругие ягодицы и точечно проработать все проблемные зоны. Секрет статики в глубокой прокачке внутренних мышц тела, за счет чего вы получите впечатляющий результат в кратчайшие сроки.

Статические упражнения: особенности и польза

Статические или изометрические упражнения подразумевают под собой фиксацию тела в определенном положении и удерживание этой позиции в течение некоторого времени. В отличие от динамических упражнений, статика не требует совершения амплитудных движений для нагрузки мышц.

В статических упражнениях нагрузка происходит за счет фиксации тела в определенном положении, при котором напрягаются отдельные группы мышц. Если в динамике важно количество подходов и повторений, то в статике ключевым является продолжительность пребывания в определенной позе. Правильность статической позиции также важна, иначе целевые группы мышц не будут работать в полную силу.

Если в динамике важно количество подходов и повторений, то в статике ключевым является продолжительность пребывания в определенной позе. Правильность статической позиции также важна, иначе целевые группы мышц не будут работать в полную силу.

В чем польза статических упражнений?

Польза статики обусловлена тем, что она задействует другой спектр мышц, чем при выполнении динамических упражнений. Во время статической тренировки разрабатываются глубокие мышцы тела, которые мало включаются во время различных движений и поддаются только целенаправленной, продолжительной нагрузке в статическом, неподвижном режиме.

Польза статических упражнений:

- гармоничное развитие мускулатуры

- укрепление суставов, связок и сухожилий

- увеличение силы и выносливости организма

- тщательная проработка внутренних мышц тела

- развитие баланса и координации

- улучшение осанки

Как работают мышцы во время статических упражнений?

Мышцы состоят из медленных и быстрых волокон, которые реагируют на разный тип физической активности. Быстрые мышечные волокна включаются в работу при движении тела во время кардио, силовых тренировок или обыкновенной ходьбы. Медленные волокна работают во время продолжительного напряжения мышц в определенной неподвижной позе.

Быстрые мышечные волокна включаются в работу при движении тела во время кардио, силовых тренировок или обыкновенной ходьбы. Медленные волокна работают во время продолжительного напряжения мышц в определенной неподвижной позе.

Для гармоничного развития тела важно тренировать не только быстрые мышечные волокна, что происходит во время стандартной силовой или кардио-тренировки, но и под воздействием статических упражнений развивать медленные волокна, чтобы получить сильное, крепкое и здоровое тело.

Тренировки в статическом режиме не только тонизируют тело, но и способствуют похудению, ведь они активизируют приток крови к глубинным мышцам, заставляя тело сжигать больше калорий.

Как выполнять статические упражнения?

Практически любое упражнение можно выполнять в статическом или динамическом варианте. Например, планка – это верхнее положение тела при отжиманиях, а «стульчик» – это вариант приседа с фиксацией в средней точке движения.

Во время статической тренировки важно полностью сосредоточиться на целевых мышцах, например, в планке необходимо напрягать пресс, а в “стульчике” – ноги и ягодицы. Такой прием помогает прокачивать тело более эффективно, ведь мозг напрямую отдает команды мышцам и результат превышает все ожидания.

Такой прием помогает прокачивать тело более эффективно, ведь мозг напрямую отдает команды мышцам и результат превышает все ожидания.

Статические упражнения можно включать в стандартную тренировку или выделять для нее отдельный день. Большим преимуществом статики является то, что ее можно выполнять где угодно, ведь для изометрических упражнений не нужно дополнительного оборудования и много свободного пространства. Вы можете выполнять классическую планку, “стульчик”, выпад и другие упражнения в любом месте и в любое время.

Обязательно посмотрите:

Где еще используются статические упражнения?

Изометрические упражнения являются частью реабилитационной медицины, ведь они лучше всего укрепляют связки, сухожилия, улучшая их эластичность, что позитивно сказывается на развитии баланса и координации тела.

Статические упражнения активно используются во время тренировок мышц кора, помогая формировать красивый рельеф пресса и сильную спину. Одним из наиболее популярных упражнений в статике является планка, которая укрепляет все тело, но особенно эффективна для пресса, так как прорабатывает кор и внутренние мышцы живота. В результате вы получаете не только красивые кубики, о которых все мечтают, но и здоровый позвоночник.

В результате вы получаете не только красивые кубики, о которых все мечтают, но и здоровый позвоночник.

Изометрические упражнения также используются в классической йоги, где асаны выполняются в статическом формате. Каждая поза выдерживается определенное количество времени, которое соотносится с циклами дыхания. В различных боевых искусствах упражнениям в статике тоже уделяется немало внимания, ведь именно изометрические позы развивают подлинную силу и формируют новые нейронные связи между мозгом и телом.

Статические упражнения активно используются:

- в тренировках на рельеф

- в йоге и пилатесе

- в тренировках на кор

- в реабилитационных тренировках

- в боевых искусствах

- в тренировка на баланс и координацию

Статические упражнения для ног и ягодиц

Предлагаем вам подборку статических упражнений, которые помогут вам акцентированно поработать над мышцами ног и ягодиц. Кроме того, во время выполнения любых статических упражнений всегда активно задействуются мышцы кора, поэтому живот и спина также не останутся без работы.

В конце раздела предлагается готовый план упражнений.

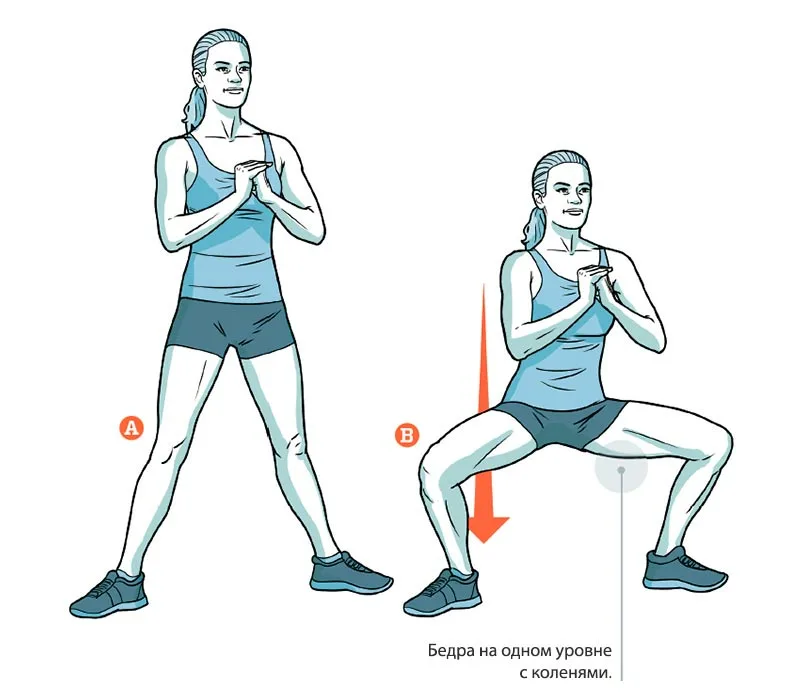

1. Классическое приседание

Из положения стоя опуститесь в классический присед, стараясь, чтобы бедра достигли параллели с полом. Не приседайте слишком низко, это дает дополнительную нагрузку на коленные суставы. Держите спину прямо, руки можно вытянуть или сложить перед собой для баланса. Напрягите ягодицы, бедра и икры, почувствуйте, как работает пресс. Удерживайте позу максимально долго, для начала достаточно 30 секунд. Это просто упражнение великолепно прорабатывает мышцы нижней части тела.

Модификация для новичков: не приседайте глубоко, можно держаться за стул для удержания равновесия.

2. Сумо-приседание

Встаньте прямо и сделайте широкий шаг в сторону. Разверните стопы вовне, пятками друг к другу, колени смотрят в сторону. Из этого положения сделайте присед, бедра должны быть параллельны полу. Спина прямая, руки можно положить на талию или сложить перед собой. Почувствуйте напряжение ягодичных мышц, квадрицепсов, бицепсов бедра, внутренних мышц таза. Зафиксируйте позу на максимально возможное количество времени. Чем больше раскрыты бедра, тем лучше работает внутренняя часть ног.

Зафиксируйте позу на максимально возможное количество времени. Чем больше раскрыты бедра, тем лучше работает внутренняя часть ног.

Модификация для новичков: как и в случае с классическими приседаниями не приседайте глубоко, держитесь за стул для удержания равновесия.

3. «Стульчик»

Обопритесь спиной на стену и начинайте приседать до параллели с полом, сохраняя прямой угол в коленях, а также между спиной и бедрами. Руки держите свободно или вытяните перед собой, спина прямая и расслабленная. Нагрузка происходит на низ тела: бедра, голени, ягодицы, нижнюю часть пресса. Сохраняйте положение полминуты, стараясь с каждым разом увеличить время.

Модификация для новичков: не приседайте глубоко, положите руки на бедра.

4. «Стульчик» с поднятой ногой

В усложненном варианте статического приседа у стены необходимо выпрямить одну ногу, оставаясь в классическом положении «стульчика». Прижмите спину к стене и сделайте присед до параллели с полом, сгибая колени под прямым углом. Затем вытяните вперед одну ногу, стараясь держать ее ровно. Зафиксируйте положение на несколько секунд, затем отдохните и смените ногу.

Затем вытяните вперед одну ногу, стараясь держать ее ровно. Зафиксируйте положение на несколько секунд, затем отдохните и смените ногу.

Модификация для новичков: поднимите колено вверх, отрывая стопу от пола, но не выпрямляя ногу.

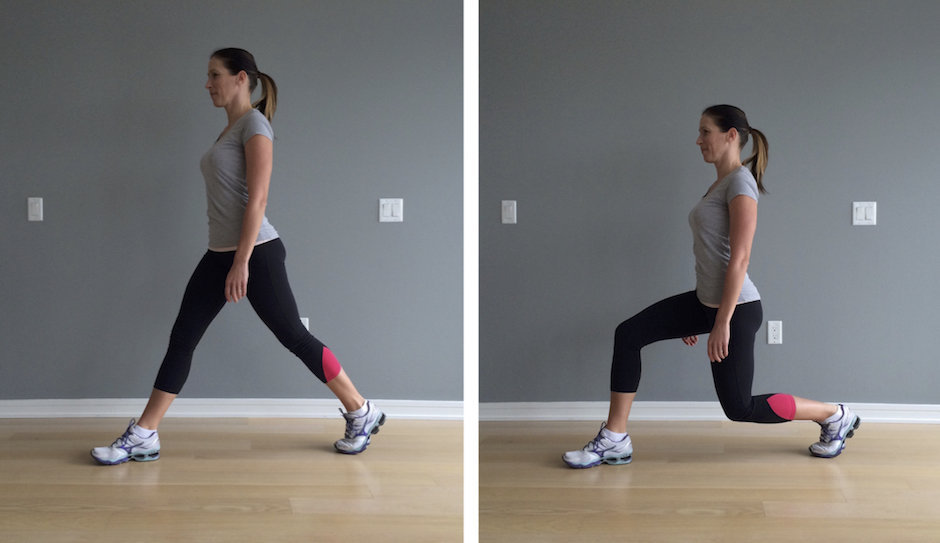

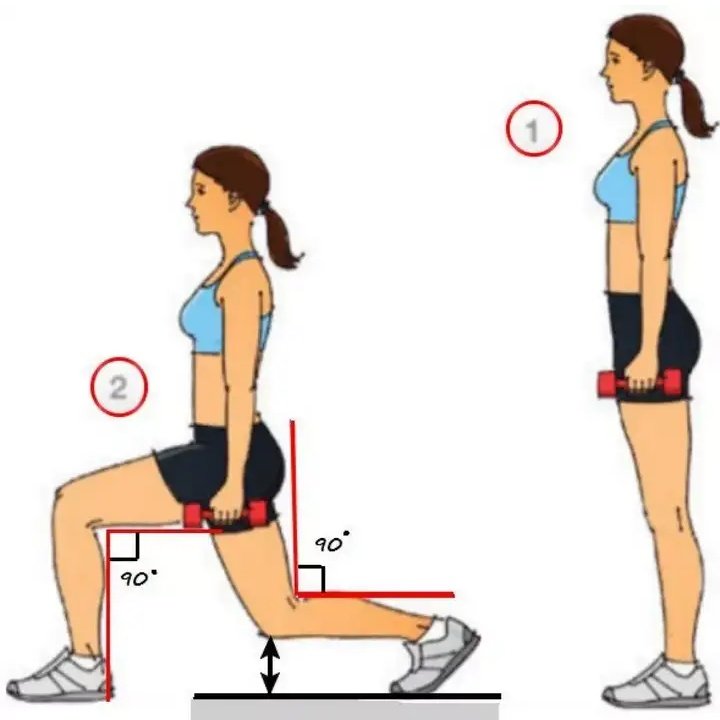

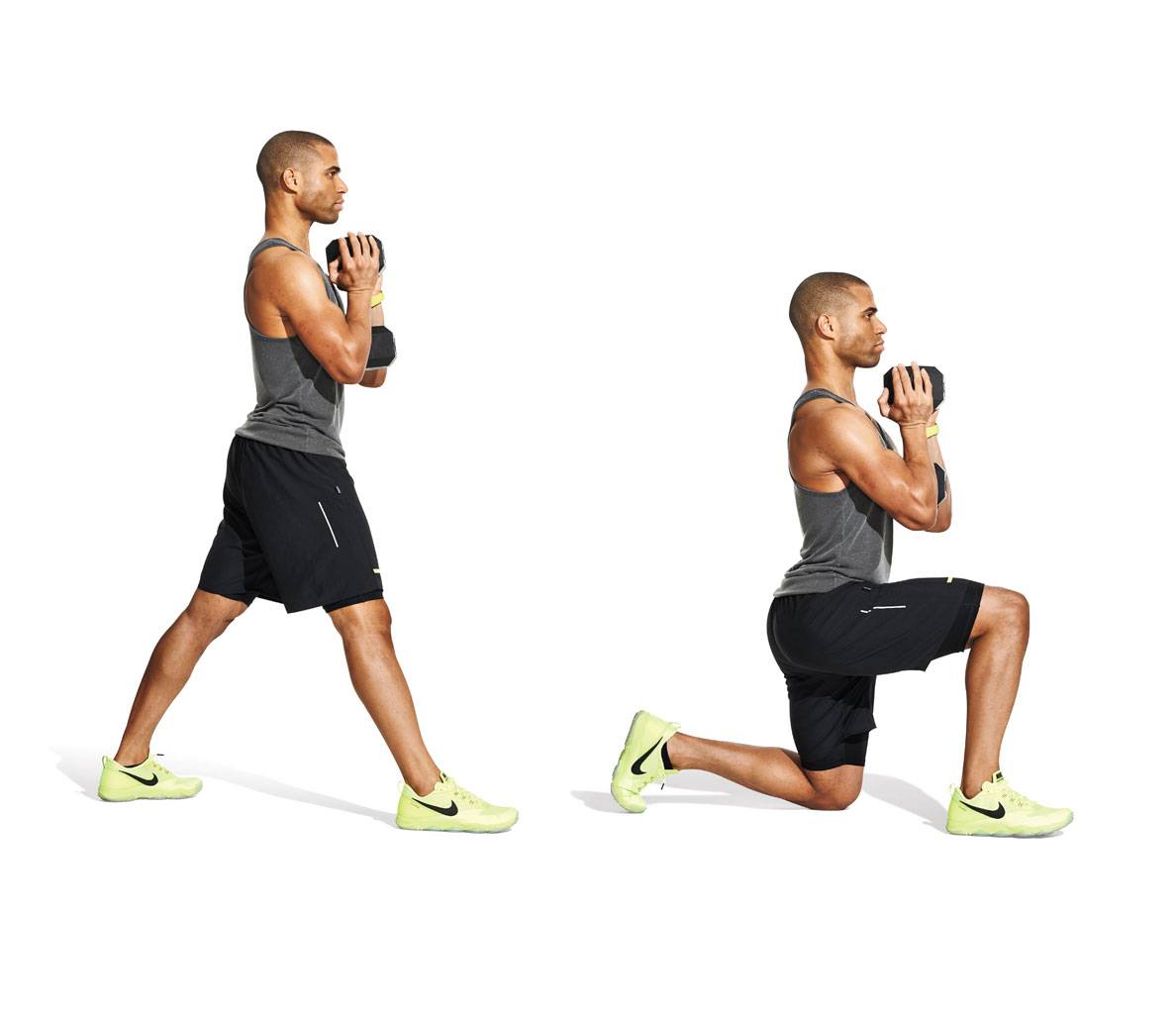

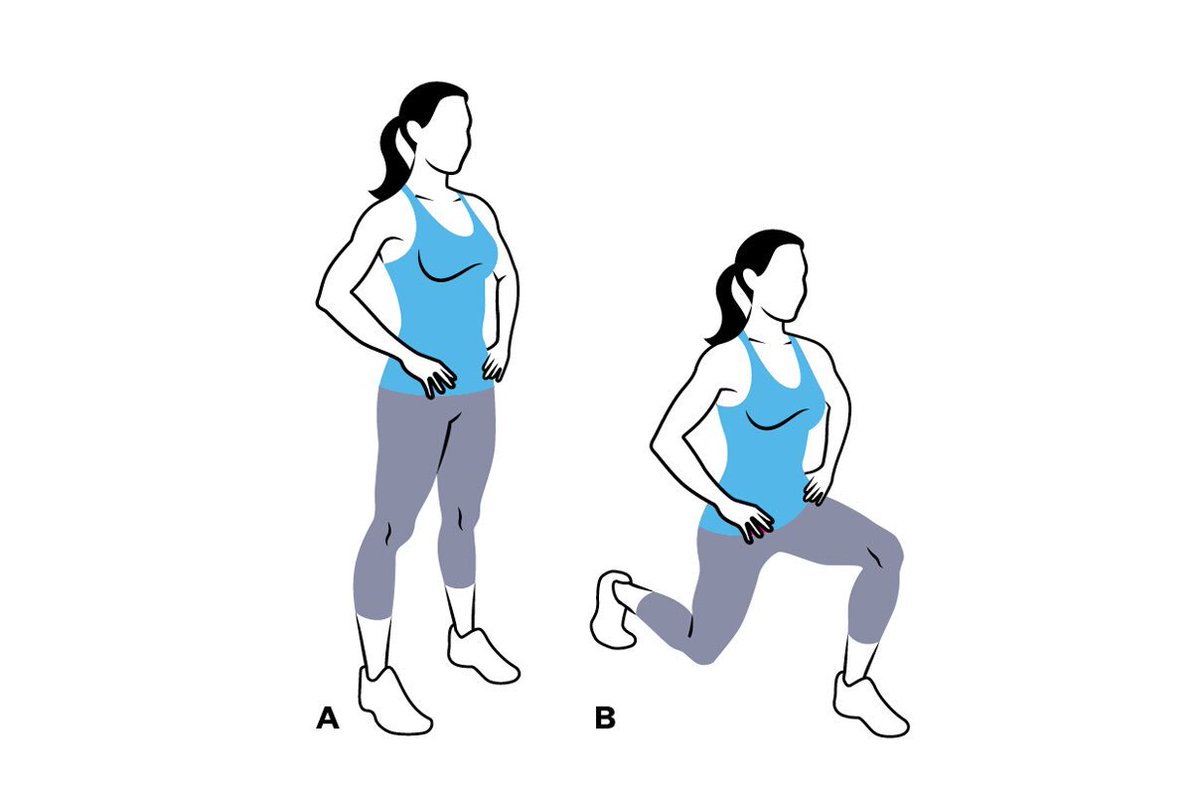

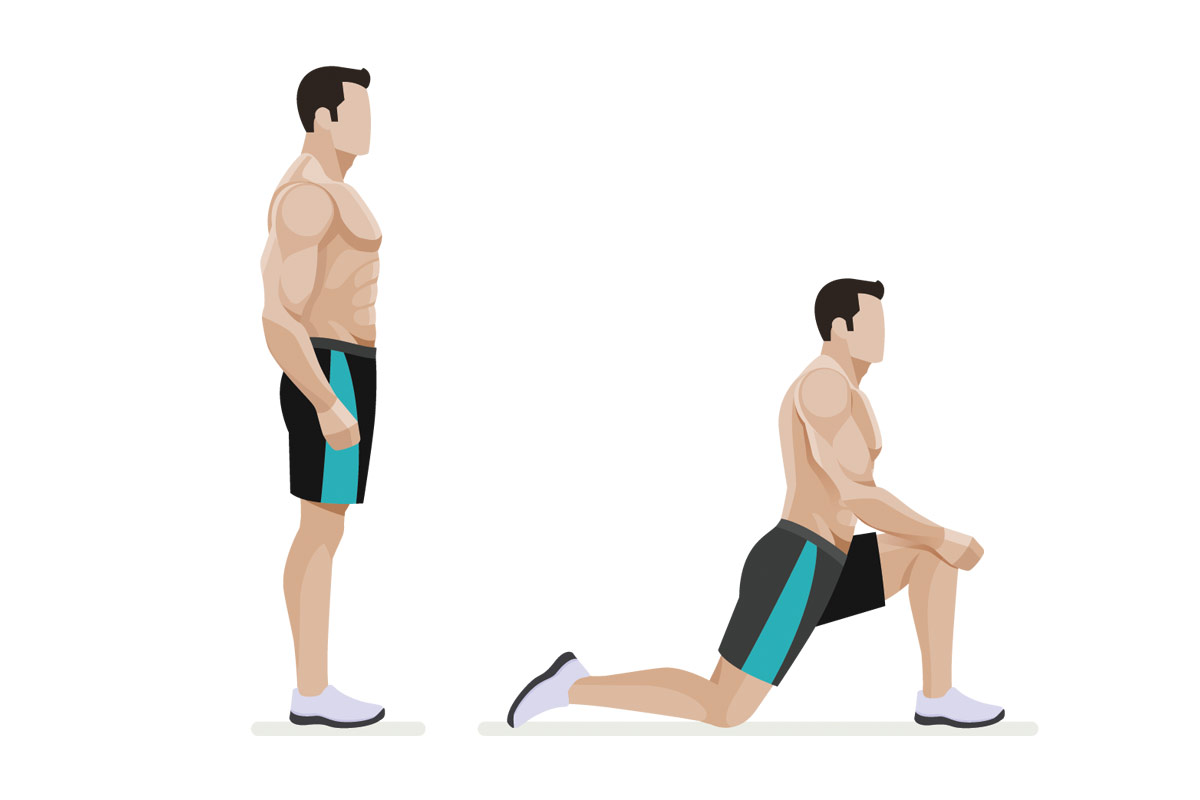

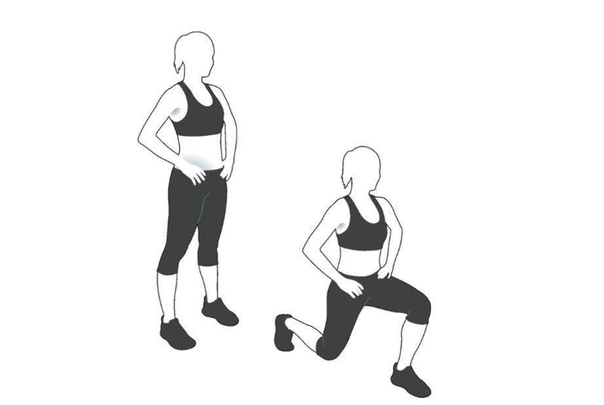

5. Выпад

Для того чтобы опуститься в выпад, шагните вперед и присядьте. Колени обеих ног должны быть согнуты под прямым углом. Спину держите прямо, руки можно положить на талию или согнуть перед собой, чтобы было легче держать баланс. Удерживайте позу полминуты, а затем повторите статическое упражнение для другой ноги.

Модификация для новичков: держитесь за стул для поддержания равновесия, не опускайте низко заднюю ногу.

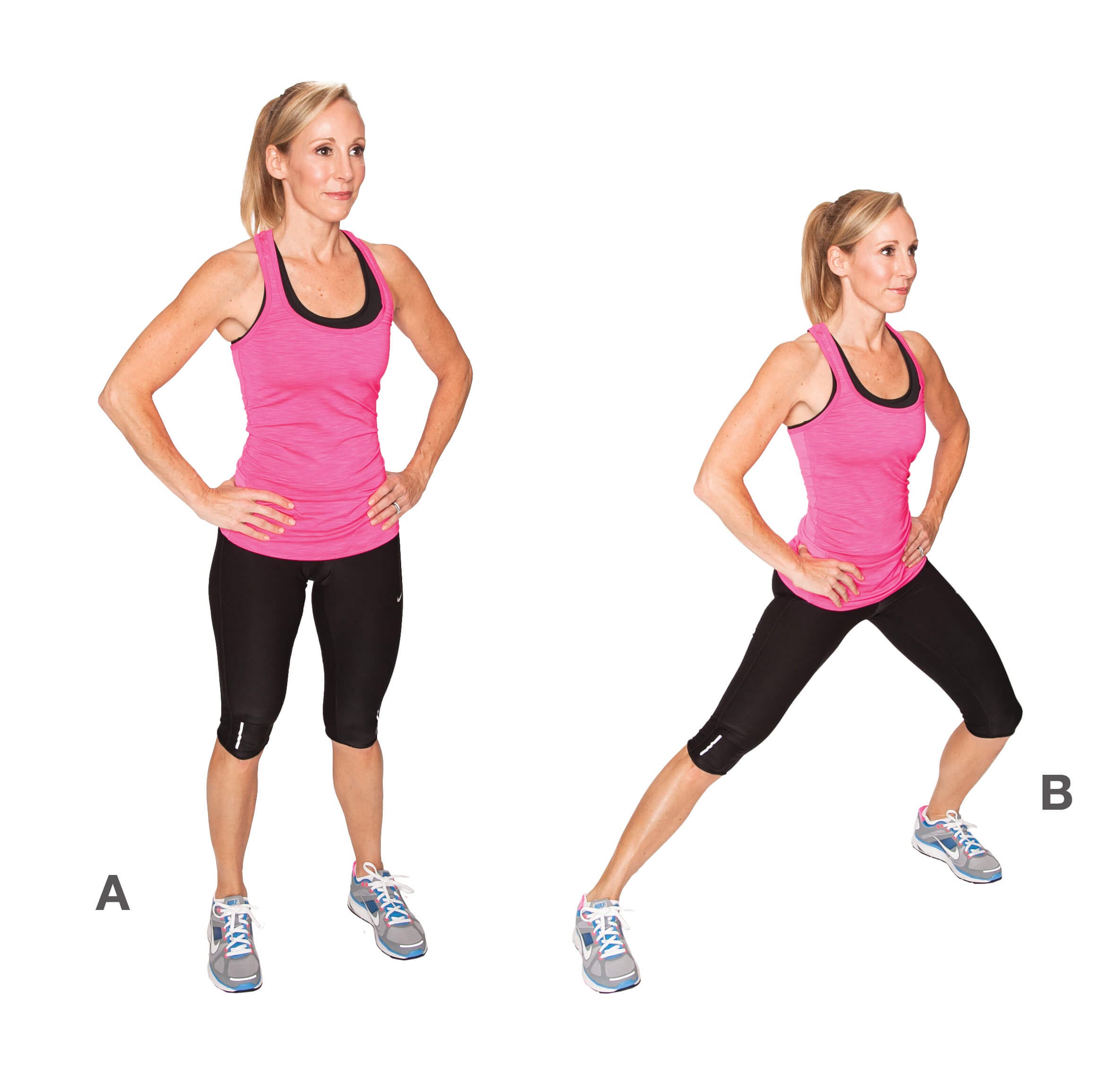

6. Боковой выпад

Из положения стоя сделайте широкий шаг в сторону правой ногой и согните ее в колене. Перенесите вес тела на согнутую правую ногу, левую оставляя прямой. Держите стопы параллельно друг другу, не прогибайтесь в спине, смотрите прямо. Руки можно согнуть перед собой для балансировки или положить на талию. Выдерживайте позу бокового выпада максимальное количество времени, затем поменяйте сторону.

Выдерживайте позу бокового выпада максимальное количество времени, затем поменяйте сторону.

Модификация для новичков: держитесь за стул для поддержания равновесия, не опускайте низко таз к полу.

7. Пистолетик

В положении стоя вытяните руки перед собой и слегка согните правую ногу в колене. Сделайте присед на левой ноге, одновременно вытягивая вперед правую, пока она не станет параллельна полу. Для баланса слегка наклонитесь вперед, не сгибая спину. Опуститесь в глубокий присед на одной ноге и задержитесь на несколько секунд, затем отдохните и повторите статическое упражнение для другой ноги.

Модификация для новичков: это упражнение требует практики для уверенного выполнения, поэтому для начала используется поддержку в виде стула и комфортную амплитуду.

8. Мостик и мостик с одной ногой

Лежа на спине, согните ноги в коленях и поднимите таз вверх. Руки расположите свободно вдоль тела, напрягите ягодицы. Задержитесь в точке максимального напряжения мышц на полминуты или больше.

Задержитесь в точке максимального напряжения мышц на полминуты или больше.

Для того чтобы усложнить статическое упражнение мостика, при подъеме поднимите прямую ногу вверх. Удерживайте положение несколько секунд, затем повторите для другой ноги. Усложненный мостик прорабатывает глубинные мышцы таза и еще лучше воздействует на ягодичные мышцы.

9. Подъем ног лежа на животе

Лягте на живот и согните ноги в коленях под прямым углом. Положите голову на предплечья, чтобы достигнуть максимальной концентрации на проработке нижней части тела. Поднимите ноги вверх, напрягая ягодицы и бицепсы бедер. Отрывайте от пола колени и верхнюю часть ног. Зафиксируйте позу на максимальный период времени, затем отдохните.

Модификация для новичков: выполняйте это упражнение сначала для одной ноги, потом для другой.

10. Подъем ноги на четвереньках вверх

Встаньте на четвереньки, обопритесь на ладони. Поднимите согнутую в колене ногу, направляя пятку вверх и напрягая ягодичные мышцы. Поднимайте ногу выше параллели с полом, чтобы почувствовать работу ягодиц и бицепсов бедер. Задержитесь в статическом упражнении на полминуты, затем повторите для другой ноги.

Поднимайте ногу выше параллели с полом, чтобы почувствовать работу ягодиц и бицепсов бедер. Задержитесь в статическом упражнении на полминуты, затем повторите для другой ноги.

Модификация для новичков: не поднимайте стопу слишком высоко вверх, подложите под колено мягкое полотенце.

11. Отведение ноги назад стоя

В положении стоя слегка согните левую ногу и отведите ее назад. Голень должна быть параллельна полу. Спину держите ровно, руки положите на талию. Ощутите напряжение квадрицепса бедра и ягодичных мышц поднятой ноги. Удерживайте позу не менее чем полминуты, затем поменяйте сторону.

Модификация для новичков: держитесь одной рукой за стул или стену, не поднимайте ногу слишком высоко.

12. Подъем ноги вперед

Из положения стоя поднимите прямую правую ногу перед собой, стараясь достичь параллели с полом. Спина прямая, руки лежат на талии. В этом простом, но эффективном статическом упражнении напрягаются практически все мышцы ноги, но особенно задействуются квадрицепсы, бицепсы бедра и ягодичные. Зафиксируйте позу на полминуты.

Зафиксируйте позу на полминуты.

Модификация для новичков: для упрощения этого упражнения также можно держаться за стул и не поднимать ногу слишком высоко.

13. Ласточка

Из положения стоя поднимите прямые руки вверх и наклонитесь вперед, одновременно отводя правую ногу назад. В результате руки, корпус и поднятая нога должны достичь параллели с полом. Опорную левую ногу слегка согните в колене, чтобы было легче удерживать баланс. Сохраняйте положение максимально долго, затем повторите для другой стороны.

Модификация для новичков: руки держите на талии, ногу поднимайте на доступную высоту; также можно держаться за стул для поддержания равновесия.

14. Подъем на цыпочках

В положении стоя вытяните руки в стороны и поднимитесь на носочки. Пятки должны быть направлены друг к другу, ноги напряжены, спина прямая. Это простое упражнение в статике хорошо прорабатывает мышцы голени и тренирует баланс. Фиксируйте позу не менее чем полминуты, затем отдохните./Verywell-44-2328705-DumbellLunge01-1589-8cd8f2dac4294549b5279f6f91e3eb41.jpg)

Модификация для новичков: удерживайтесь за стул и не поднимайте пятки слишком высоко.

15. Плие-приседание на цыпочках

Из положения стоя сделайте широкий шаг в сторону, как для сумо-приседаний. Аккуратно поднимитесь на носочки и замрите в таком положении. Пятки повернуты друг к другу, носки смотрят врозь. Спину держите прямо, руки сложите перед собой для баланса. Почувствуйте, как напрягаются мышцы всей нижней части тела, в особенности икроножные, квадрицепсы, ягодичные и приводящие мышцы. Удерживайте позу несколько секунд, с каждым разом увеличивая временной интервал. Это упражнение особенно эффективно для девушек, поскольку помогает избавиться от проблемной зоны на внутренней стороне бедра.

Модификация для новичков: удерживайтесь за стул, не приседайте глубоко и не поднимайте слишком высоко пятки.

План выполнения статических упражнений на низ

Выполняйте предложенный вариант тренировки для ног и ягодиц 1-2 раза в неделю. Можно совместить со статической тренировкой для верхней части тела, а можно выполнять упражнения в отдельный день.

Можно совместить со статической тренировкой для верхней части тела, а можно выполнять упражнения в отдельный день.

Вариант 1 (облегченный):

- Приседание: 30 секунд (2 подхода)

- Сумо-приседание: 30 секунд (2 подхода)

- «Стульчик»: 30 секунд (2 подхода)

- Выпад: 30 секунд (по 1 подходу на ногу)

- Боковой выпад: 30 секунд (по 1 подходу на ногу)

- Подъем на цыпочках: 30 секунд (2 подхода)

- Подъем ноги вперед стоя: 30 секунд (по 1 подходу на ногу)

- Отведение ноги назад стоя: 30 секунд (по 1 подходу на ногу)

- Мостик: 30 секунд (2 подхода)

- Подъем ноги на четвереньках вверх: 30 секунд (по 1 подходу на ногу)

Вариант 2 (усложненный):

- Приседание: 40 секунд (3 подхода)

- Сумо-приседание на цыпочках: 40 секунд (3 подхода)

- «Стульчик» с поднятой ногой: 40 секунд (по 1 подходу на ногу)

- Ласточка: 40 секунд (по 1 подходу на ногу)

- Выпад: 40 секунд (по 1 подходу на ногу)

- Пистолетик: 40 секунд (по 1 подходу на ногу)

- Отведение ноги назад стоя: 40 секунд (по 1 подходу на ногу)

- Мостик с одной ногой: 40 секунд (по 1 подходу на ногу)

- Подъем ног лежа на животе: 40 секунд (3 подхода)

- Подъем ноги на четвереньках вверх: 40 секунд (по 1 подходу на ногу)

Смотрите также:

Статические упражнения для верха

В дополнение к упражнениям на нижнюю часть тела предлагаем вам подборку статических упражнений для развития мышц рук, плеч, груди и спины. Важно отметить, что во время выполнения большинства предложенных ниже упражнений в работу включаются и мышцы нижней части тела.

Важно отметить, что во время выполнения большинства предложенных ниже упражнений в работу включаются и мышцы нижней части тела.

В конце раздела предлагается готовый план упражнений.

1. Толчок стены руками

Встаньте лицом к стене на расстояние одного шага. Сделайте выпад назад левой ногой, правую держите немного согнутой. Поднимите руки вверх и упритесь ими в стену перед собой. Перенесите вес тела на верх корпуса, с усилием толкайте стену руками, ощущая, как напрягаются мышцы рук, плеч, спины и груди. Удерживайте положение полминуты, затем можно повторить другой ногой для симметрии.

Модификация для новичков: не осуществляйте чрезмерное усилие, чтобы не травмировать запястья или плечевые суставы.

2. Статическое отжимание

Примите упор лежа и сделайте классическое отжимание, сгибая руки в локтях. Напрягите спину, пресс, руки, не поднимайте корпус вверх и не прогибайте позвоночник. Замрите в нижней точке на несколько секунд, затем поднимитесь в исходное положение, чтобы повторить упражнение. Обратите внимание, что локти во время статического отжимания смотрят назад, а не в сторону.

Обратите внимание, что локти во время статического отжимания смотрят назад, а не в сторону.

Модификация для новичков: опуститесь на колени, расставьте руки пошире; для начала можно задерживаться в позе 10-15 секунд и постепенно увеличивать интервал.

3. Планка на руках

Станьте в упор лежа, вытягивая тело в одну линию. Держите спину прямо, не провисайте в пояснице и не поднимайте корпус вверх. Руки прямые, ладони находятся под плечевыми суставами. Не задирайте шею, держите голову на одной линии с телом. Зафиксируйте позу на полминуты на начальном этапе, затем последовательно увеличивайте продолжительность.

Модификация для новичков: опуститесь на колени, первое время можно держаться в планке 10-15 секунд.

4. Планка супермена

«Планка супермена» не только прокачивает все тело, но тренирует баланс. Чтобы выполнить упражнение, встаньте в упор лежа и поднимите левую прямую руку перед собой. Затем поднимите правую ногу и замрите в этом положении на пару десятков секунд.:max_bytes(150000):strip_icc():format(webp)/About-2A14-Lunges-928-579a40f75f9b589aa9277671.jpg) Повторите упражнение в статике для другой стороны и отдохните.

Повторите упражнение в статике для другой стороны и отдохните.

Модификация для новичков: не поднимайте одновременно руку и ногу, можно сначала выполнить упражнение с поднятой ногой, затем с поднятой рукой.

5. Планка на предплечьях

Планка на локтях выполняется аналогично классическому варианту, но с опорой на предплечья. Примите упор лежа, затем поставьте локти на пол и обопритесь на них. Тело должно быть вытянуто в одну линию. Руки, пресс, ноги напряжены. Оставайтесь в позе как минимум полминуты. Упражнение необходимо выполнять на коврике, чтобы не травмировать локти.

Модификация для новичков: опуститесь на колени, первое время можно держаться в планке 10-15 секунд.

6. Планка на одной руке или на одной ноге

Усложненный вариант планки на предплечьях предполагает подъем руки или ноги с фиксацией позы на несколько секунд. Опираясь на локти, поднимите одну руку перед собой и оставайтесь в таком положении на несколько секунд, затем поменяйте сторону. Эффективное упражнение в статике укрепляет верх тела и хорошо нагружает руки.

Эффективное упражнение в статике укрепляет верх тела и хорошо нагружает руки.

Не менее эффективный вариант статического упражнения – это поднять одну ногу в планке и задержаться на пару десятков секунд. Такой вариант планки помимо верхней части тела отлично прорабатывает ягодичные мышцы. Не забудьте повторить на обе стороны.

7. Боковая планка на предплечьях

Примите упор лежа, затем опуститесь на локти. Обопритесь на правое предплечье и поднимите левую сторону тела. Удерживайте вес тела на опорной руке, опираясь на пол боковой стороной стопы, при этом левую ногу разместите на правой. Вытяните тело в ровную линию, чтобы достигнуть параллели с полом. Правое предплечье напряжено, левая рука лежит на талии. Почувствуйте, как напрягается пресс, спина, мышцы плечевого пояса, грудные. Удерживайте позу не менее 15 секунд, затем повторите для другой стороны.

Модификация для новичков: опустите колени на пол, опирайтесь на них, а не на стопы; можно опираться верхней рукой на пол.

8. Боковая планка на руках

Из упора лежа перенесите тело на правую сторону, опираясь на прямую правую руку. Левую поднимите вверх или положите на талию. Тело вытягивайте в ровную линию, опираясь на пол ребром стопы. Напрягайте пресс и спину, почувствуйте, как работают мышцы верхней части тела. Удерживайте позу максимальное количество времени, затем поменяйте сторону.

Модификация для новичков: аналогично как и в предыдущем упражнении опустите колени на пол.

9. Поза стола

Сидя на полу, согните ноги в коленях, прямые руки поставьте рядом с корпусом. Поднимите таз вверх, формируя прямой угол в коленях. Корпус и бедра параллельны полу, голени параллельны рукам. Ощутите, как работают мышцы спины, пресса, ног, ягодиц. Выполняйте упражнение в статике полминуты и больше, затем опуститесь на пол.

Модификация для новичков: первое время можно немного опустить ягодицы к полу, но по мере укрепления мышц тяните таз вверх, стараясь не провисать корпусом и формируя правильную позу стола.

9. Обратная планка

Сядьте на пол, вытяните ноги, прямые руки поставьте по обеим сторонам корпуса. Поднимите таз вверх, напрягая ягодицы, бицепсы бедер и мышцы спины. Удерживайте вес тела на прямых руках, не провисая в корпусе. Ноги должны быть прямыми и составлять ровную линию с корпусом. Замрите в позе на полминуты, затем опуститесь вниз.

Модификация для новичков: как и в предыдущем упражнении первое время допустимо немного опустить ягодицы к полу, но по мере укрепления мышц тяните таз вверх, не допуская провисаний корпуса.

11. «Охотничья собака»

Из положения на четвереньках, вытяните прямую правую руку вперед и проделайте то же самое с прямой левой ногой. Держите баланс, вытягивая тело в одну прямую линию. Держите поднятую ногу и руку параллельно полу, напрягайте пресс, спину, грудные, почувствуйте, как работают все мышцы тела. Фиксируйте позу полминуты, затем повторите для другой стороны.

Модификация для новичков: удерживайте позу сначала с поднятой ногой, затем с поднятой рукой; подложите под колено мягкое полотенце.

12. Супермен

Лежа на животе, поднимите прямые руки вверх, одновременно отрывая от пола плечи и грудную клетку. Напрягая ягодицы, поднимите вверх ноги, стараясь оторвать от пола бедра. Почувствуйте, как работают ягодичные, бицепсы бедер и мышцы спины. Упражнение укрепляет руки, ноги, делает кор сильнее, прокачивает все мышцы спины. Зафиксируйте положение максимально возможное время, затем опуститесь вниз.

Модификация для новичков: вытяните руки вдоль туловища; первое время можно держать ноги на полу, поднимая только верхнюю часть тела.

13. Лодочка

Лежа на спине, вытяните прямые руки за головой, ноги лежат прямо. Немного поднимите прямые руки вверх, одновременно отрывая верх тела от пола. На ту же высоту поднимите прямые ноги, напрягая мышцы живота. Тело должно сформировать дугу. Почувствуйте, как работает спина, пресс, мышцы ног и рук. Удерживайте позу максимально долго.

Модификация для новичков: вытяните руки вдоль туловища, поднимите ноги немного выше.

14. Уголок на пресс

Сидя на полу, поднимите согнутые в коленях ноги вверх. Для баланса вытяните вперед руки, не касаясь ими ног. Бедра, пресс, спина должны быть напряжены. Не округляйте позвоночник, голову держите прямо. Замрите в позе на максимально возможное время.

Модификация для новичков: слегка придерживайте ноги руками, можно опустить стопы ниже к полу.

15. Уголок на пресс усложненный

Выполните более сложный вариант уголка, выпрямив ноги в коленях. Руки вытянуты вперед, но не касаются ног. Зафиксируйте позу на несколько секунд. Не забывайте регулярно повышать время выполнения статических упражнений, чтобы прогрессировать в занятиях.

Модификация для новичков: для облегченного варианта можно выполнять предыдущий вариант упражнения.

План выполнения статических упражнений на верх

Выполняйте предложенный вариант тренировки 1-2 раза в неделю. Можно совместить со статической тренировкой для нижней части тела, а можно выполнять предложенные упражнения в отдельный день.

Вариант 1 (облегченный):

- Толчок стены руками: 30 секунд (2 подхода)

- Планка на руках: 30 секунд (2 подхода)

- Обратная планка: 30 секунд (2 подхода)

- Планка на предплечьях: 30 секунд (2 подхода)

- Поза стола: 30 секунд (2 подхода)

- Боковая планка на предплечьях: 30 секунд (по 1 подходу на каждую сторону)

- «Охотничья собака»: 30 секунд (по 1 подходу на каждую сторону)

- Лодочка: 30 секунд (2 подхода)

- Супермен: 30 секунд (2 подхода)

- Уголок на пресс: 30 секунд (2 подхода)

Вариант 2 (усложненный):

- Статическое отжимание (можно с колен): 40 секунд (2 подхода)

- Планка супермена: 40 секунд (по 1 подходу на каждую сторону)

- Боковая планка на предплечьях: 40 секунд (по 1 подходу на каждую сторону)

- Обратная планка: 40 секунд (2 подхода)

- Лодочка: 40 секунд (2 подхода)

- Планка на предплечьях на одной ноге: 40 секунд (по 1 подходу на каждую сторону)

- Супермен: 40 секунд (2 подхода)

- Планка на предплечьях на одной руке: 40 секунд (по 1 подходу на каждую сторону)

- Уголок на пресс усложненный: 40 секунд (2 подхода)

- Боковая планка на руках: 40 секунд (по 1 подходу на каждую сторону)

Читайте также:

Выпады: разновидности упражнения и техника выполнения | willandwin.

ru

ruКакие мышцы задействуют выпады?

При выполнении выпадов задействуется большое количество мышц, нижней части тела. По степени воздействие на ягодичную область превосходит даже ПРИСЕДАНИЯ СО ШТАНГОЙ. Основных мышц можно выделить несколько:

- Квадрицепс. Данная мышечная группа участвует в разгибании бедра. Что в принципе мы и будем делать в этом упражнении. В каждом варианте будут задействованы разные мышцы этой мышечной группы (всего их четыре).

- Большая и малая ягодичная. Это желаемая цель для большинства девушек в зале. Выпады являются одним из лучших упражнений, которые могут развить эту область. Благодаря небольшим изменениям, можно сместить нагрузку с квадрицепсов на ягодицы. И тогда они еще сильнее будут задействованы. Это произведет феноменальный результат на их развитие. Но об этом мы поговорим позже.

Также, задействует большое количество второстепенных мышц ассистентов:

- Бицепс бедра. Эта мышца хоть и не участвует в движении во время выпадов, но она помогает удерживать нам устойчивое положения.

Стабилизирует бедра.

Стабилизирует бедра. - Камбаловидная и икроножная. А эти мышцы выступают в качестве стабилизаторов ступни. И работают в статическом напряжении.

Пресс и разгибатели позвоночника. Как всегда, являются опорой для нашего позвоночника и помогают нам держать туловище в ровном положении.

Варианты выпадов

Что касается вариативности выпадов то их существует большое множество. Уже есть специально разработанные программы, состоящие только из этого упражнения. Мы конечно не будем вдаваться в их подробности, а лишь разберемся самые популярные варианты.

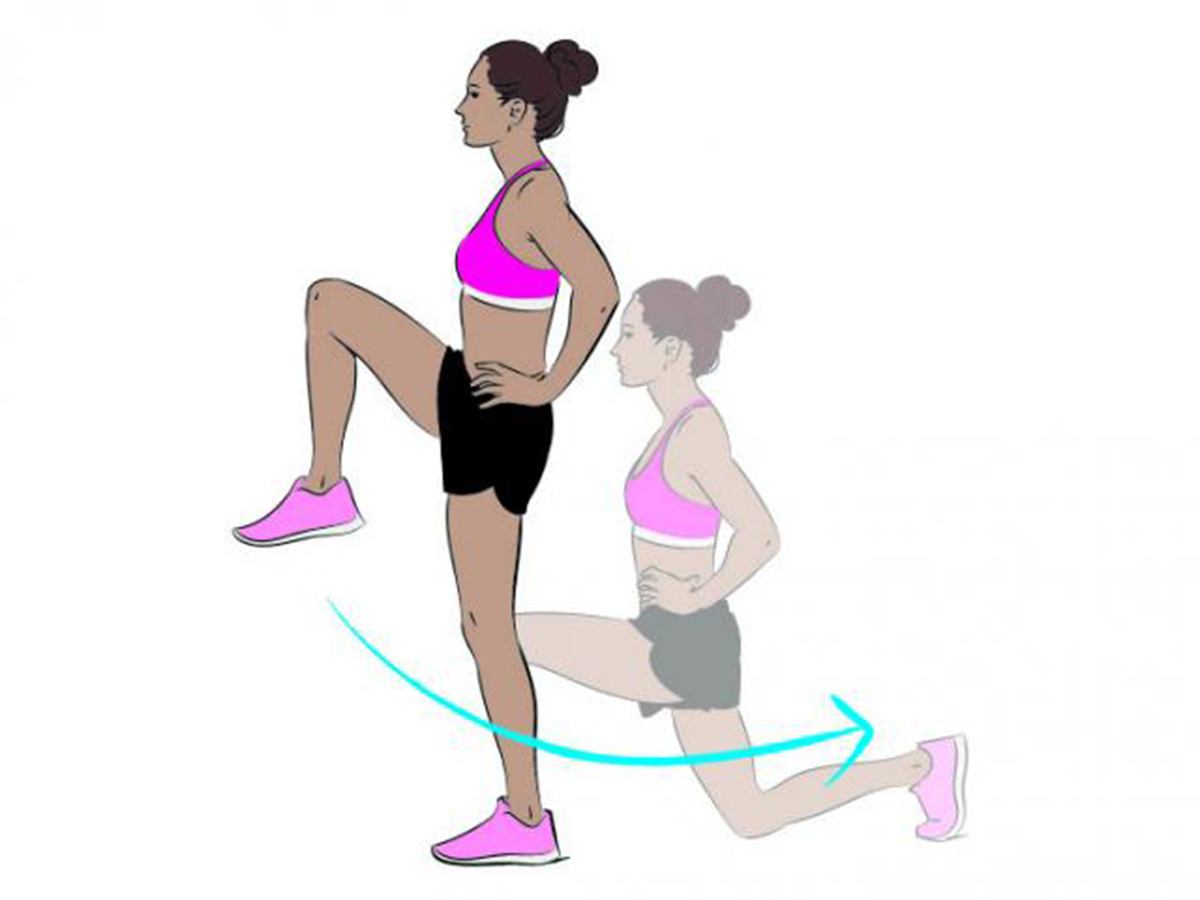

Классические выпады на месте (статические вариант).

Классические выпады на местеДанный вариант мы будем выполнять стоя на одном месте. То есть, принимаем исходное положение и делаем заданное количество раз. Выглядит оно следующим образом. Выставляем одну ногу вперед и ставим на полную стопу. А сзади стоящую ставим на носок. Благодаря выполнению выпадов в таком стиле, мы будем держать целевые мышцы в постоянном напряжении(статике). Сможем их хорошенько забить, а это благотворно отразиться на мышечном росте. С данного варианта лучше всего начинать новичкам. Так как им будет сложно держать равновесие выполняя выпады в движении. Также, классический вариант подойдет для тех чья цель наращивание мышечной массы.

Сможем их хорошенько забить, а это благотворно отразиться на мышечном росте. С данного варианта лучше всего начинать новичкам. Так как им будет сложно держать равновесие выполняя выпады в движении. Также, классический вариант подойдет для тех чья цель наращивание мышечной массы.

Выпады вперед с чередованием ног

Выпады впередВыглядит он примерно, как и классический вариант, только мы делаем выпад поочередно каждой ногой и возвращаем их в исходное положение. Такое выполнение немного больше нагружает переднюю часть бедра. Происходит это в момент возвращения ноги в исходное положение. Что бы это сделать, нам надо будет отвезти тело немного назад. А опорной ногой оттолкнуть от пола. При таком положении туловища сложнее нагрузить ягодичные мышцы, так как они находиться в сжатом состоянии. А значит на них будет приходиться меньшая доля нагрузки. На мой взгляд, данные выпады имеют несколько недостатков:

- Упражнение требует большое количество времени на выполнение.

Так как происходит постоянное чередование ног с возвращением в положение стоя. На выполнения этого варианта, уйдет в два раза больше времени. Если у вас его нет, то такой вариант выпадов не для вас.

Так как происходит постоянное чередование ног с возвращением в положение стоя. На выполнения этого варианта, уйдет в два раза больше времени. Если у вас его нет, то такой вариант выпадов не для вас. - Плавающая нагрузка. Когда мы делаем выпад, например, правой ногой мы нагружаем ягодичную область и бедро этой стороны. А при возвращении в исходное положение, она пропадает. И теперь пока мы не сделаем повторение на левую сторону, правая будет не задействована.

Конечно существует мнение, что во время сушки данный вариант более подходящий. Так как на его выполнение тратиться гораздо больше энергии. А это в свою очередь сжигает больше калорий.

Выпады с чередованием ног назад(обратные выпады).

А вот тут уже дела обстоят немного иначе, чем при выпадах вперед. Мы будем шагать назад, а потом возвращать ногу в исходное положение. Главной проблемой будет то, что мы не видим куда ставим ногу, поэтому не опытным атлетам будет сложно держать равновесие. В отличие от предыдущего варианта, при возвращении в исходное положение нам придется наклонить тело немного вперед. Это значит, что ягодичные мышцы сильнее растянуться и большая часть нагрузки перейдет на них. Так что если ваша цель развитие ягодиц, то лучше использовать этот вариант. Минусы тут такие же: больше времени уходит на выполнение упражнения и не постоянная нагрузка мышц. Лично я не разу не видел данный вариант в мужском исполнении, зато девушки делают его часто.

В отличие от предыдущего варианта, при возвращении в исходное положение нам придется наклонить тело немного вперед. Это значит, что ягодичные мышцы сильнее растянуться и большая часть нагрузки перейдет на них. Так что если ваша цель развитие ягодиц, то лучше использовать этот вариант. Минусы тут такие же: больше времени уходит на выполнение упражнения и не постоянная нагрузка мышц. Лично я не разу не видел данный вариант в мужском исполнении, зато девушки делают его часто.

Перекрестные выпады назад

Это более сложная вариация обратных выпадов. Для его выполнения требуется хорошая растяжка, коленного и тазобедренного суставов. Напоминает данный вариант приветствие в стиле «Реверанс». То есть заднюю ногу мы будем отставлять не по прямой линии, а заводить ее за впереди стоящую. Конечно придется значительно снизить вес отягощения. Так как существует очень большой риск травмировать колено. Все из-за неестественного их сгибания (немного под углом). Но зачем нам вообще делать перекрестке выпады? Конечно же для того, чтобы сильнее растянуть ягодичную область. Это приведет к большему их включению в работу. Данный вариант также рекомендуется для прекрасного пола. Но прежде чем брать гантели в руки, следует заняться растяжкой. А также отработать технику в обычных выпадах с шагом назад. И только потом начинать выполнять перекрестные.

Это приведет к большему их включению в работу. Данный вариант также рекомендуется для прекрасного пола. Но прежде чем брать гантели в руки, следует заняться растяжкой. А также отработать технику в обычных выпадах с шагом назад. И только потом начинать выполнять перекрестные.

Выпады с проходной

Это тоже очень распространенный вариант. Его выполняют с гантели либо штангой. Думаю, из названия понятно, что мы будем шагать по залу меняя поочередно ноги. И может показаться что все в принципе понятно, это ж аналог выпадов с шагом вперед. Но могу вас заверить это совершенно разные упражнения. При перемещении по залу, мы не будем возвращаться в исходное положение (шагом назад), а продолжим свое движение вперед. Значит наше тело сместить вперед в направление бедра и ягодичные мышцы максимально растянуться. А об этом я уже говорил. Чем сильнее растяжение ягодиц, тем больше нагрузка на них приходится. Из минусов я бы выделил только один момент. Если у вас маленький зал в котором и так не развернуться, тогда этот вариант вы просто не сможете выполнить. В идеале, вам нужно место хотя бы на 5 шагов вперед и 5 назад.

В идеале, вам нужно место хотя бы на 5 шагов вперед и 5 назад.

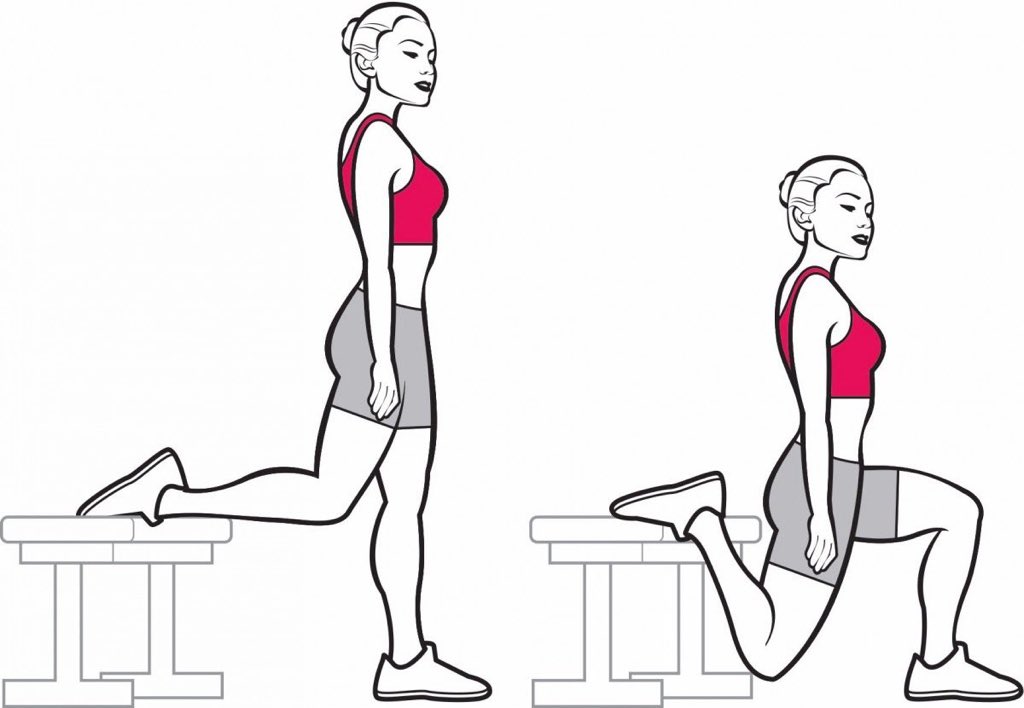

Болгарские выпады

Это еще одна из известных модификаций выпадов, которые так любят выполнять девушки. Все потому что в болгарских приседания очень хорошо работают ягодичные мышцы. Выглядит это упражнение следующем образом. Для начала нам надо подготовить инвентарь. К нему относиться скамейка для жима и, если надо отягощение. Далее берем в руки гантели или кладем штангу на плечи. Заднюю ногу носком положите на скамейку, а переднюю выставите вперед, как при классическом варианте. Благодаря тому, что задняя нога находиться на возвышенности, мы можем лучше растянуть ягодичные мышцы. На мой взгляд болгарские выпады немного легче в выполнении чем остальные варианты. Поэтому, если вы новичок и хотите прокачать ягодицы, тогда присмотритесь к этому упражнению. И вроде бы все сказал, но думаю многим из вас интересно почему же эти выпады называются Болгарскими? Конечно судя из названия сразу понятно, что в истории их создания замешана Болгария. В 1972 году Болгарская сборная по тяжелой атлетике на Олимпийских играх в Мюнхене, опередила все остальные страны. Когда в дальнейшем были изученных методики, которые они применяли в тренировках. Были выявлены именно эти выпады, которые еще тогда никто не выполнял в таком варианте. Поэтому их и назвали Болгарскими.

В 1972 году Болгарская сборная по тяжелой атлетике на Олимпийских играх в Мюнхене, опередила все остальные страны. Когда в дальнейшем были изученных методики, которые они применяли в тренировках. Были выявлены именно эти выпады, которые еще тогда никто не выполнял в таком варианте. Поэтому их и назвали Болгарскими.

Это последний из вариантов выпадов о котором я бы хотел упомянуть. Технически он выглядит следующим образом. Мы устанавливаем степ-платформу перед собой. Ставим на нее одну из ног, а вторую отставляем назад. И делаем выпады на месте, меняя ноги только после того, как сделаем заданное количество раз. Выполняя такие выпады, мы можем сильнее растянуть ягодичную область, а также постоянно держать в напряжении квадрицепс. Можно сказать, это аналог классических выпадов, но нацеленный на ягодичную область.

Техника выполнения

Исходное положение:

- Станьте ровно, ноги вместе. Если вы не новичок, тогда возьмите в руки гантели или положите на плечи штангу (Сюда же входит тренажер Смита).

- Сделайте любой ногой шаг вперед, поставив ее на полную стопу на пол либо на степ-платформу. А задней встаньте на носок. В болгарских выпадах, задняя нога у нас будет лежать на скамье. При обратных выпадах мы будем шагать назад. Шаг не должен быть слишком коротким или длинным. Основная ваша задача, чтобы при сгибании передняя и задняя нога создавали угол в колене 90°. Для того чтобы позиция была более устойчивая, разверните стопу передней ноги немного внутрь.

- При выполнении упражнения с собственным весом, руки держите опущенными по швам или перед собой. Если же вы берете гантели тогда руки опустите по бокам вниз, а кисти разверните внутрь. Выполняя со штангой или в тренажере Смита, гриф размещает на верхе трапеции. А руками держим его снизу на ширине чуть шире плеч.

- Взгляд направлен вперед, спина прямая, в пояснице небольшой прогиб.

Выполнение:

- Из положения стоя ноги вместе, сделайте шаг вперед или назад.

- На вдохе согните переднюю ногу, так чтобы колено не выходило за носок.

- Задержитесь в таком положении на несколько секунд для максимального растяжения работающих мышц. И с усилием на выдохе, вытолкните свое тело вверх.

- Если вы выполняете обратные выпады, с шагом вперед или проходкой. Тогда верните ноги в исходное положение, а потом сделайте то же самое другой.

Вперед Выпады против Статические выпады

Выпады, также называемые раздельными приседаниями, представляют собой комплексные силовые упражнения с несколькими суставами, которые воздействуют на бедра и ягодичные мышцы. Два общих варианта выпада — выпад вперед и статический выпад. Выпад вперед — более сложное, динамичное и функциональное силовое упражнение, но оно также сопряжено с повышенным риском получения травм.

Статический выпад

Статический выпад назван так, потому что вы не двигаете ногами во время движения. Начните в разделенной стойке с рабочей ногой перед нерабочей ногой. Держите переднюю ногу на полу; поднимите на носки задней ноги. Опустите вниз, перенеся заднее колено на 2–3 дюйма от пола. Ваше переднее колено образует изгиб на 90 градусов, а бедро параллельно земле. Нажмите через пятку передней ноги, чтобы выпрямить ноги. Поддерживать вертикальный торс и удерживать 80 процентов веса на пятке рабочей ноги; задняя нога в основном для баланса.

Ваше переднее колено образует изгиб на 90 градусов, а бедро параллельно земле. Нажмите через пятку передней ноги, чтобы выпрямить ноги. Поддерживать вертикальный торс и удерживать 80 процентов веса на пятке рабочей ноги; задняя нога в основном для баланса.

Вперед выпад

Вперед выпад является продвинутой версией статического выпада. Вы шагаете вперед с рабочей ногой и опускаетесь в положение выпада. Протолкните пятку передней ноги и вернитесь в положение стоя, ноги рядом друг с другом. Выпуск вперед более сложен, чем статический, потому что вместо того, чтобы просто выпрямить колени, вы должны вернуть свое тело в вертикальное положение одним непрерывным плавным движением.

Выгоды

Статический выпад подходит для начинающих, чтобы изучить правильную технику выпада. Неправильная техника выпада может привести к боли в колене или травме. Статический выпад позволяет вам сосредоточиться на технике, не беспокоясь о равновесии или координации.

Выпад вперед — более функциональное движение; это более близко имитирует динамику движений реальной жизни.

Недостатки

Статический выпад — намного более легкое упражнение, чем прямой выпад. Однако недостатком прилипания при статическом выпаде является ограниченное развитие задействованных мышц. Хотя выпад вперед более сложный и сложный, чем статический, недостатком здесь является большая вероятность травмы. Когда вы делаете шаг вперед, тенденция состоит в том, чтобы позволить вашему переднему колену проходить мимо пальцев ног. Это создает чрезмерную нагрузку на коленный сустав. Правильная форма помогает избежать травм, но характер выпада вперед облегчает споткнуться или выйти из равновесия, что может привести к падению или растяжению лодыжки. Начните со статических выпадов и переходите к выпадающим вперед, когда вы развиваете достаточную силу, равновесие и координацию в нижней части тела.

Статические упражнения — Фитнес Лэнд

Статические упражнения — это упражнения, которые действительно не очень продолжительны по времени, эффект от их применения, при правильном выполнении техники.

Упражнение «планка»

«Выпады». Честно говоря, я не знаю как оно называется, я специализируюсь на выполнении и результативности, а название придумала прямо сейчас.

Техника выполнения «выпада».

Исходная позиция. Правой ногой делаем глубокий выпад вперёд. Левая нога выпрямлена сзади с опорой на носок. Руки в стороны, как у крылья у птицы в полёте. Спину держим вертикально и прямо. Смотрим вперёд.

Отстояв, принимаем вертикальное положение, немного отдыхаем, походим встряхивая руки, ноги. После отдыха становимся в исходную позицию, поменяв ноги местами (левой выпад вперёд, правая выпрямлена сзади). С какой ноги начинать значения не имеет, однако при ежедневном применении этого упражнения начинаем с противоположной ноги от предыдущего дня.

Ошибки. Высокая посадка. У передней ноги угол в колене должен составлять около 90 градусов. Помните, что лучше простоять меньше, но сразу с правильной техникой. Задняя нога согнута в колене. По возможности стараемся держать ногу как можно прямее. Заваливание корпуса. Держим спину, не ложимся вперёд на колено. Опущенные руки. Держим их перпендикулярно корпусу. Взгляд в землю. Смотрим вперёд. Спина, шея, голова — прямая линия.

Задняя нога согнута в колене. По возможности стараемся держать ногу как можно прямее. Заваливание корпуса. Держим спину, не ложимся вперёд на колено. Опущенные руки. Держим их перпендикулярно корпусу. Взгляд в землю. Смотрим вперёд. Спина, шея, голова — прямая линия.

Несмотря на то что упражнение выполняется неподвижно, мы должны со стороны быть похожи на истребитель, рвущийся в небо, а не квашню на старте.

Левая нога вперёд, правая назад, руки в стороны, взгляд вперёд. Вид спереди. В правой руке у меня часы для отсечки времени. Стоять по одной минуте. Меняем ногу после небольшого отдыха. Я это упражнение сейчас делаю на каждой зарядке. И если зарядки у меня идут без пропусков, каждый день, то начинаю делать «выпад» с разных ног. Вид спереди с правой ногой впереди. Слежу за временем.

Я эту разновидность «выпада» ещё отдельно покажу и разберу, сейчас же просто скажу, что это разные упражнения и сравнивать их, как делают некоторые, некорректно. Это приблизительно так же как сравнивать, что лучше и эффективнее планка или отжимания.

Я эту разновидность «выпада» ещё отдельно покажу и разберу, сейчас же просто скажу, что это разные упражнения и сравнивать их, как делают некоторые, некорректно. Это приблизительно так же как сравнивать, что лучше и эффективнее планка или отжимания.упражнения на растяжку и гибкость тела. Упражнение Статические выпады. Висы на турнике

Привет всем ! На проводе Витаха Охрименко и он (то бишь я ) рад всех приветствовать!А

Помнится пару дней назад я уже писал о , где описал все плюсы и минусы…или минусы не описывал? Ах да, их же просто нет ! В общем сегодня не буду мутить воду и постараюсь как можно более кратко и лаконично перечислить упражнения, которые нужны для порядочной растяжки в зале. Хотя немного по теории в качестве повторения для закрепления изучения пройтись надо. В общем немного вводных, после чего я опишу по порядку, удобно и с картинками все упражнения для растяжки, которые нужны нам для здорового и симметричного тела.

Как делать растяжку до и после силовых упражнений

Помогает нам быстренько разогреться и подготовить мышечную ткань к нагрузкам и росту. А вот необходима чтобы ускорить процесс восстановления, вернуть мышечной ткани прежнюю длину и как следствие помочь мышцам лучше расти.

Из всех существующих видов растяжки нас, любителей тренажерного зала, интересует исключительно статическая растяжка , т. е. занимаем какое-то положение, при котором тянется мышца, и растягиваем ее СТАТИЧЕСКИМ напряжением. Никаких рывков, покачиваний, прыжков и прочих ненужных нам движений. Закрепились в положении и остаемся в нем 30–60 секунд.

Упражнения для растяжки мышц

Сейчас поэтапно, с картинками, я перечислю какие упражнения делать для растяжки. Запоминаем и повторяем, или добавляем себе на стену чтобы не потерять (кнопки добавления статьи в социальные сети находятся внизу под статьей). Упражнений, которые я опишу, будет вполне достаточно для нормальной растяжки – нет смысла растягивать каждую малую мышцу, достаточно потянуть все крупные мышечные группы. Буду логичным, поэтому опишу упражнения для растяжки сверху вниз, от шеи до икроножных.

Буду логичным, поэтому опишу упражнения для растяжки сверху вниз, от шеи до икроножных.

Картинки, которыми я дополню каждое упражнение, помогут лучше понять как правильно делать упражнения на растяжку. Ну ладно, хватит уже прелюдий, поехали по делу.

Упражнения для растяжки шеи и трапеции

Упражнение Головокружение

Растягиваемые мышцы : трапециевидная, мышцы шеи.

Выполнение упражнения : Опускаем голову вниз, прижимаем подбородок к груди и замираем в этом положении на нужное число секунд. Это первое упражнение.

Затем отводим голову назад и замираем выполняя статическую растяжку шейных мышц. Это второе упражнение.

Аналогично первым двум выполняем вращения головы вправо и влево.

Упражнения для растяжки плечей

Прижимаем локоть к плечу

Растягиваемые мышцы : задний пучок дельтовидных, средний пучок трапециевидных, трицепс, широчайшие.

Выполнение упражнения

: В положении стоя одну руку вытягиваем поперек груди (например правую). Вторую руку (в нашем примере это левая рука) кладем немного выше локтя правой и аккуратно тянем руку на себя параллельно прижимая ее к груди. Выше локтя можно браться как ладонью, так и тыльной стороной кистевого изгиба. В точке статического напряжения внутренняя часть правого локтя получается прижата к левому плечу. Потянули одну дельту, меняем руки и тянем другую.

Вторую руку (в нашем примере это левая рука) кладем немного выше локтя правой и аккуратно тянем руку на себя параллельно прижимая ее к груди. Выше локтя можно браться как ладонью, так и тыльной стороной кистевого изгиба. В точке статического напряжения внутренняя часть правого локтя получается прижата к левому плечу. Потянули одну дельту, меняем руки и тянем другую.

Для усиления упражнения можно руку которую тянем согнуть в локтевом суставе, заводя ее запястьем за спину.

Тянем локоть за спиной

Растягиваемые мышцы : средний пучок дельтовидных, задний пучок дельтовидных, клювовидная плечевая мышца.

Выполнение упражнения : В положении стоя заводим руки за спину снизу. Обе руки согнуты в локтевом суставе, разница лишь в том, что одна рука является ведущей, а вторая ведомой (одна тянет, вторую тянут). Берем ладошкой ведущей руки за предплечье ведомой и тянем ее на ведущую руку…Стоп, что-то я сам запутался. Лучше на примерах право-лево.

Левой рукой берем за предплечье правой руки и тянем ее (правую руку) влево и немножко вверх.:max_bytes(150000):strip_icc()/GettyImages-142021608-56a8724c5f9b58b7d0f2a0bd.jpg) В точке, когда чувствуется напряжение среднего пучка дельтовидной мышцы (по факту точка растяжки) задерживаемся на нужное время, после чего меняем руки.

В точке, когда чувствуется напряжение среднего пучка дельтовидной мышцы (по факту точка растяжки) задерживаемся на нужное время, после чего меняем руки.

Упражнение Подсаживание

Растягиваемые мышцы : задний и средние пучки дельтовидных, трапеция, трицепс, слегка широчайшие и зубчатые мышцы.

Выполнение упражнения : Принимаем положение полуприседа перед дверной луткой, шведской стенкой или любой другой вертикальной стойкой. В качестве примера снова потянем мышцы правой дельты (что-то смотрю меня вправо тянет ). Становимся перед вертикальной стойкой так, чтобы плечо находилось примерно на одном горизонтальном уровне с вертикальной опорой (тупо напротив).

Беремся правой рукой за стойку на уровне плеча и приседаем чуть ниже. Во время приседа корпус опускается вниз, а вот рука на опоре остается на одном месте, за счет чего и создается статическое напряжение в растягиваемой мышце. В положении, где максимально ощущается растяжение заднего и среднего пучка дельтовидных замираем и тянем статически нужное время.

Упражнения для растяжки трицепса

Заводим руки за спину

Растягиваемые мышцы : задний пучок дельтовидных, трицепс, грудные, трапециевидные.

Выполнение упражнения : В положении стоя рука согнутая в локтевом суставе заводится за голову сзади. К примеру это будет правая рука. Другой (левой рукой) берем за локоть правой руки и тянем правый локоть за голову вниз. В точке, где максимально чувствуется растяжение трицепса замираем и тянем мышцу 30–60 с, после чего меняем руки.

Сведение рук за спиной

Растягиваемые мышцы : трицепсы, немного дельтовидные и грудные.

Выполнение упражнения

: Заводим обе руки за спину, только одну заводим сверху, вторую снизу. В нашем примере правая снова будет сверху. Задача сцепить руки в замок на уровне лопаток и замереть на нужное время. Правда далеко не у всех получается сцепить руки в замок, а часто бывает когда с одной рукой вверху получается, а со второй нет. На такие случаи можно в руки взять полотенце или веревку какую-то, которая послужит связывающим элементом между руками.:max_bytes(150000):strip_icc():format(webp)/About-2A14-Lunges-922-570d58d73df78c7d9e431573.jpg)

В обязательном порядке меняем руки. Как я написал чуть выше бывает что с одной стороны достать рукой до руки получается, а с другой нет (причиной сему явлению в первую очередь является сколиоз, остеохондроз и прочие негаразды позвоночника). В таком случае сторону где получается растягиваем скрещивая пальцы в замок, а вторую сторону делаем с полотенцем.

Упражнения для растяжки бицепса

Висы на турнике

Растягиваемые мышцы : бицепсы, дельтовидные, широчайшие, трапециевидные, поясничный отдел позвоночника.

Выполнение упражнения : Обратным хватом где-то на уровне ширины плеч виснем на турнике и висим 30–60 секунд.

Пожалуй это упражнение стоило вынести как самое-самое для растяжки верхней части тела. Но я все же предпочел отнести его к упражнению для растяжки бицепса потому что оно максимально эффективно растягивает именно двуглавые мышцы плеча (бицепс в простонародье ). К тому же прекрасно растягиваются мышцы предплечий.

Упражнение Отведение рук за спиной

Растягиваемые мышцы : бицепсы, грудные, трицепсы.

Выполнение упражнения : В положении стоя заводим руки за спину, сцепляем в замок и отводим этот «замок» назад и вверх.

Растяжка в дверном проеме

Растягиваемые мышцы: бицепсы, грудные, дельтовидные.

Выполнение упражнения: Упражнение в принципе похоже на предыдущее, с малой такой поправкой. Становимся в дверном проеме, беремся руками за лутки и наклоняем корпус вперед. В положении где максимально полно ощущается растяжение бицепса замираем на 30–60 секунд.

Упражнения для растяжки груди

Растяжка от стены

Растягиваемые мышцы: бицепсы, грудные.

Выполнение упражнения: становимся спиной к дверному косяку или шведской стенке, беремся вывернутой рукой за вертикальную опору. Разворачиваем корпус в сторону от растягиваемого бицепса и почувствовав максимальное растяжение двуглавой мышцы замираем на нужное время. После чего меняем руки.

После чего меняем руки.

Растяжка возле стены

Растягиваемые мышцы : мышцы груди, широчайшие мышцы.

Выполнение упражнения : Становимся возле какой-то вертикальной стойки (например стены). Согнутую в локте руку (угол изгиба 90 градусов) подымаем вверх, кладем на стену и наклоняем все тело вперед. В точке напряжения груди замираем на минуту, после чего меняем руки.

Упражнение Верблюд

Растягиваемые мышцы : мышцы груди, мышцы брюшного пресса, шейные и трапециевидные мышцы.

Выполнение упражнения : Становимся на колени и с поднятой вверх головой выгибаем тело максимально назад. При этом сводим лопатки близко друг к другу. Руками беремся за пятки и замираем в этом положении от полуминуты до минуты.

Упражнения для растяжки спины

Наклоны полулежа

Растягиваемые мышцы : широчайшие мышцы спины, пояснично-крестцовый отдел позвоночника.

Выполнение упражнения

: Становимся на колени, после чего садимся на пятки и кладем вытянутые вперед ровные руки на пол. Пятки получаются под ягодицами. Тянем руки максимально вперед, и почувствовав растяжение крыльев продолжаем тянуть руки 30–60 секунд.

Пятки получаются под ягодицами. Тянем руки максимально вперед, и почувствовав растяжение крыльев продолжаем тянуть руки 30–60 секунд.

Упражнение Полумесяц

Растягиваемые мышцы : широчайшие мышцы спины, поясничный отдел.

Выполнение упражнения : Обеими руками беремся за дверной косяк, шведскую стенку или любую другую пригодную для этого вертикальную стойку. Ноги вместе, стоят рядом с нужной нам вертикальной опорой. Отклоняем наш корпус от вертикальной стойки, чувствуем максимальное растяжение широчайших мышц и замираем в этом положении на нужное нам количество времени. После этого разворачиваемся и растягиваем полярную часть тела.

Упражнение для растяжки поясницы

Наклоны с опорой

Растягиваемые мышцы : поясничный отдел, широчайшие.

Выполнение упражнения

: Для выполнения данного упражнения необходимо встать перед каким-то предметом, высота которого примерно равна Вашей пояснице. Например стол, или спинка стула, или тумба…не важно в общем. Облокотиться на этот предмет руками, и стараясь не сгибать ноги в коленях выполнить наклон как можно ниже.

Облокотиться на этот предмет руками, и стараясь не сгибать ноги в коленях выполнить наклон как можно ниже.

Упражнения для растяжки пресса

Упражнение Кобра

Растягиваемые мышцы : прямая мышца пресса, косые мышцы пресса, грудные.

Выполнение упражнения : Ложимся на пол, упираемся руками в пол и подымаем плечи. Получается что на полу мы лежим лишь частью тела до пояса. Запрокидываем голову назад и не меняя положения тела тянем плечи и голову назад и вверх. Почувствовав максимальное растяжение мышц пресса замираем и остаемся в этом положение нужное нам время (30–60 секунд).

Упражнение Поза лука

Растягиваемые мышцы : прямая мышца пресса, косые мышцы пресса, грудные мышцы.

Выполнение упражнения

: Ложимся на живот. Прогибая тело назад берем себя ладонями за лодыжки и тянем пятки руками как можно ближе к ягодицам, одновременно с этим прогибая спину и заводя голову как можно дальше назад. Замираем на 20–40 секунд в точке максимального напряжения мышц пресса, после чего расслабляемся.

Упражнения для растяжки ног

Упражнение Статические выпады

Растягиваемые мышцы : задняя поверхность бедра, квадрицепсы.

Выполнения упражнения : Одну ногу ставим вперед, вторую отводим назад. Обе ноги сгибаем в коленном суставе примерно до угла 90 градусов. Одна коленка касается пола, вторая же в точке растяжки находится на уровне поясницы.

Меняем угол в коленях: вместо 90 градусов в обоих коленях мы угол изгиба задней ноги увеличиваем, а передней наоборот – сокращаем. Заднюю ногу отводим назад, а на переднюю наоборот, ложимся всем корпусом. Когда чувствуем напряжение задней поверхности бедра (бицепс бедра) замираем и выполняем нужную нам статическую растяжку от полминуты до минуты.

После растяжки одной ноги меняем ноги местами и тянем вторую.

Тянем ногу назад

Растягиваемые мышцы : передняя поверхность бедра.

Выполнение упражнения

: В положении стоя подымаем правую ногу, берем ее правой рукой, дотягиваем до попы ягодицы и замираем на 30–60 секунд. Проделываем ту же растяжку со второй ногой.

Проделываем ту же растяжку со второй ногой.

Совет: чтобы удобней было удерживать равновесие можно свободной рукой слегка облокотиться на стену или любой другой предмет. Ну или просто отвести руку в сторону для балластировки.

Упражнение Низкий Вам поклон

Растягиваемые мышцы : задняя поверхность бедра, поясничный отдел спины.

Выполнение упражнения : В положении стоя наклоняемся и обнимаем себя за колени. Получается что мы берем себя за щиколотки и подтягиваем корпус к ногам. В идеале ноги в коленях должны быть ровными. В положении где максимально чувствуется растяжение ног замираем от 30 секунд до минуты.

Упражнение Лотос

Растягиваемые мышцы : внутренняя поверхность бедра.

Выполнение упражнения : садимся на пол в «позу лотоса», прижимаем ноги стопами друг к дружке и сидим ощущаем как круто растягивается внутренняя поверхность бедра .

Упражнение Двигатель стен

Растягиваемые мышцы

: икроножные.

Выполнение упражнения : Упираемся руками в стену чуть выше уровня головы. Одну ногу (например левую) сгибаем в колене примерно до угла 90 градусов. Вторую ногу держим ровную и отводим как можно дальше назад.

Чем дальше мы отведем правую ногу, тем сильнее сумеем растянуть икроножные мышцы. Отведенная нога должна полной стопой стоять на полу – это позволит максимально эффективно растянуть икры. Замираем от полуминуты до минуты, после чего меняем ноги.

Ну вот кажись и все на сегодня. Теперь мы знаем какие упражнения нужно делать для растяжки и имеем полный список нужных нам упражнений на растяжку в тренажерном зале.

P. S. с недавних пор я начал активно делать упражнения для растяжки после тренировки. Прибавки силовых показателей пока не ощутил, но вот о боли в мышцах на следующий день после тренировки начинаю забывать. Буду признателен если ты напишешь свои ощущения от стретчинга.

Всем желаю крепких и эластичных мышц. До встречи на страницах этого блога.

На проводе был Витаха Охрименко !

Упражнения на растяжку и гибкость — самый эффективный способ наладить гармоничную связь тела и разума посредством дыхания. Их необходимо включать в каждую фитнес-программу.

Практически в каждом виде активности или спорта упражнения на растяжку и гибкость — основной способ «разогреть» тело и подготовить его к выполнению движений. Однако совсем не обязательно быть спортсменом, чтобы ощутить преимущества растяжки.

Всё о растяжке и упражнениях на гибкость

В основе всех упражнений , развивающих гибкость, лежит удлинение мышц. Такие растягивающие упражнения направлены на увеличение амплитуды движений и удлинение укороченных мягких тканей.

Преимущества растяжки

- снижает напряжение мышц и связок, что делает тело более расслабленным

- улучшает координацию и увеличивает диапазон движения, благодаря чему вы двигаетесь более свободно

- предотвращает такие травмы как деформация мышц и растяжения

- делает напряженную активность более легкой, подготавливает тело

- развивает осознание своего тела и концентрацию на движении, налаживает связь разума и мышц

- стимулирует циркуляцию, благодаря направлению кислорода и крови к мышцам

- ускоряет процесс восстановления травмированных и перетренированных мышц

- упражнения на растяжку фасций (оболочек, покрывающих мышцы, сухожилия, органы и сосудисто-нервные пучки), разработанные Джоном Парилло, помогут и сделают вас сильнее

- и самое важное — растяжка очищает ваш разум и поднимает настроение!

Три типа растяжки для развития гибкости

- Баллистическая растяжка

— жесткие рывки в крайнем диапазоне движения.

- Статическая растяжка — постоянное давление в крайнем диапазоне движения без рывков.

- Пассивная растяжка — медленное, контролируемое растяжение мышц.

Пассивная растяжка

Растягивающая сила прикладывается извне: либо вручную другим человеком или самим спортсменом, либо с помощью тренажера или силы тяжести. Вспомогательные растягивающие приспособления зачастую обеспечивают более стойкое удлинение. Техника статической растяжки требует медленного, контролируемого удлинения расслабленных мышц, когда вы чувствуете растяжение, но не боль.

Активная растяжка

Активная растяжка требует мышечного действия во время движения. Растягивающая сила создается за счет усилий спортсмена. Пример активного растяжения — контролируемое снижение веса против силы тяжести. Для снижения веса мышцы эксцентрично сокращены.

Баллистическая растяжка

Баллистическая растяжка сопоставима со статическим растяжением в ее способности увеличивать диапазон движения суставов. Для растяжки мышц баллистическая техника использует быстрые рывки, однако эти неконтролируемые движения могут легко привести к чрезмерной нагрузке и стать причиной повреждения соединительной ткани, растянув ее больше эластичной способности.

Для растяжки мышц баллистическая техника использует быстрые рывки, однако эти неконтролируемые движения могут легко привести к чрезмерной нагрузке и стать причиной повреждения соединительной ткани, растянув ее больше эластичной способности.

Упражнения на растяжку и гибкость

Примечание: Делайте поочередно в каждую сторону. Медленный наклон, задержаться в максимальной точке и вернуться в исходное положение.

Важно! Не делайте упражнение резкими движениями.

Важно! на каждую ногу

Важно! Выполните 3 подхода. При этом задержитесь в верхней точке на 10 секунд и медленно на выдохе без рывков опускайтесь в исходное положение.

Как выполнять упражнения на растяжку

- Удерживайте каждое упражнение для хорошей растяжки в одном положении примерно 30 секунд без резких движений

- Во время растяжки дышите медленно и глубоко

- Сконцентрируйтесь на том, как растягиваются ваши мышцы, визуализируйте это

- Расслабьте все тело; никогда не продолжайте движение через боль или дискомфорт

- Растяжка разогретых мышц даст лучшие результаты.

Растягивайтесь после каждой кардио- или

Растягивайтесь после каждой кардио- или - Растяжка между подходами во время силовой тренировки поможет целевым мышцам быстрее восстанавливаться и больше расти

- Наличие опытного партнера во время растяжки поможет достичь лучших результатов.

Могут ли упражнения на растяжку и гибкость предотвратить спортивные травмы? Хотя до сих пор не доказано, что растяжка снижает риск спортивных травм, исследования действительно показывают, что она эффективно стимулирует мышечную деятельность и увеличивает диапазон движения суставов.

Гибкость

Гибкость — важная часть силовой подготовки и программ по развитию скорости, это стоит учитывать при планировании программы тренировок . Гибкость важна и для обычного человека из-за ее связи со здоровьем и трудоспособностью человека. Короткие мышцы могут болеть под воздействием физической нагрузки. Негибкие суставы и мышцы ограничивают эффективность работы и приводят к различным проблемам, например, травмам и болям в области поясницы.

Развитию пластичности, упругости и силы мышц, гибкости суставов и укреплению связок способствуют специальные упражнения на гибкость — стрейтчинг. Это стимулирует рост мышц, улучшает перенос питательных веществ и увеличивает синтез внутриклеточного белка. Во время вынужденных перерывов в тренировках регулярная растяжка (на протяжении 20-30 минут на группу мышц) способна замедлить сокращение мышечной массы.

Разработка программы для увеличения гибкости

Приступайте к пассивной растяжке после разминки, с акцентом на группы мышц, которые вы задействуете больше всего, а после приступите к упражнениям на гибкость. Чтобы разогреть мышцы перед растяжкой и сделать их более податливыми, вы можете местно применять тепло. Если мышцы спазмированы, используйте массаж. При ограничении подвижности сустава перед упражнениями на гибкость используйте мобилизацию.

Выполните короткую кардиотренировку или несколько разминочных упражнений. Упражнения следует выполнять на каждую группу мышц и сустав, гибкость которой вам необходима. Растяжка должна быть мягкой и постепенной, чтобы не вызвать перерастяжения, поскольку в игру может вступить рефлекс растяжения, что может вызвать боль и возможные повреждения мягких тканей, связок или сухожилий.

Растяжка должна быть мягкой и постепенной, чтобы не вызвать перерастяжения, поскольку в игру может вступить рефлекс растяжения, что может вызвать боль и возможные повреждения мягких тканей, связок или сухожилий.

Следует распределить растяжку на несколько раз, а не выполнять ее в один присест. Делайте упражнения на растяжку и гибкость несколько раз в день 4-5 дней в неделю. Растяжение должно быть прогрессивным от 20 до 30 секунд

Здоровье и общий тонус организма требует бережного отношения и постоянной поддержки: активный образ жизни, правильное питание и прием специальных добавок — витаминно-минеральных комплексов, омега-3, антиоксидантов и глютамина для суставов и связок. Эти препараты содержат в себе элементы, необходимые для правильного функционирования вашего организма в период интенсивных тренировок.

Правильные добавки при растяжке мышц

Базовый сет

Профессиональный

Maxler Ultrafiltration Whey Protein

По 1 порции.

VPLab Ultra Women»s Multivitamin Formula

По 1 капсуле.

Multipower Thermo burner extreme capsules

По 1 капсуле.

VPLab CLA+L-carnitine

Принимать по 1 капсуле во время еды.

Weider Protein 80 Plus

Нужно размешать 30 г порошка в 300 мл молока или воды. Жирность молока должна не превышать 1,5%.

VPLaboratory Ultra Men»s Sport Multivitamin Formula

По 1 капсуле.

Dymatize Super amino 6000

Принимать по 3 капсулы.

Dymatize Creatine Mono

Одну мерную ложечку продукта размешать в 150-200 мл воды или напитка, который более по душе.

Упражнения на растяжку

Перед началом любой программы после короткой разминки выполняйте эти упражнения для хорошей растяжки.

Наклоны в стороны

Выпрямите руки над головой, возьмитесь одной рукой за другую. Медленно сгибайтесь в талии, осторожно тяните руки к полу.

Вращение таза

Положите руки на бедра и выполняйте круговые движения вправо и влево.

Сгибание корпуса (руки к носкам)

Встаньте прямо, ноги на ширине плеч. Медленно согнитесь в талии, пока не начнете чувствовать растяжение задней части ног. Не делайте резких движений и не растягивайтесь слишком сильно. Чтобы вернуться в вертикальное положение, немного согните колени, чтобы облегчить нижнее давление на поясницу и растянуть подколенное сухожилие. Еще одно упражнение сгибание корпуса (руки к носкам) выполняется сидя на полу, пятки на расстоянии примерно 15 см. Сцепите руки и тяните их как можно дальше, хотя бы до нижней голени или лодыжки.

Скручивания

В положении сидя положите правую ногу на левую, левый локоть отведите за колено, и надавите. Повторите, когда левая нога лежит на правой.

Растяжка квадрицепсов с выпадом

Это упражнение на растяжку

выполняется так: в позиции выпада держите пятки на прямой линии, согните колено над стопой. Выворачивайте стопу наружу и внутрь для полного растяжения в лодыжке, ахилловом сухожилии, пахе и сгибатели бедра.

Уголок

Сядьте, одна нога выпрямлена в колене, пальцы смотрят вверх. Вторая нога согнута так, чтобы пятка касалась бедра. Наклонитесь вперед и тянитесь руками как можно дальше. Затем лягте на спину, следите, чтобы согнутая нога коленом касалась пола.

Растяжка задней поверхности бедра лежа на полу, с подъёмом ноги

Это упражнение действительно на хорошую растяжку! Лягте на пол, согните одну ногу в колене и поставьте стопу на пол. Поднимите вторую ногу, максимально выпрямляя её. Медленно, насколько можете, выпрямите обе ноги, а затем поднятую ногу тяните к носу.

Перекаты с ноги на ногу

Встаньте и широко расставьте ноги. Одна стопа вывернута, другая смотрит вперед. Согните колено ноги, стопа которой вывернута, переместите вес тела на эту ногу. Это должно выпрямить другую ногу. Повторите второй ногой.

Растяжка бицепсов стоя

Сцепите кисти за спиной

, выпрямите руки и поверните их ладонями вниз. Поднимите руки вверх и удерживайте их в таком положении, пока не почувствуете растяжения в бицепсе

.

Глубокие выпады

Поставьте одну ногу вперед, лодыжка расположена прямо под коленом. Вторая нога выпрямлена назад, колено почти касается пола. Теперь переместите свои бедра вперед, сохраняя переднюю стопу и колено задней ноги в первоначальном положении. Повторите для другой ноги. Растяжение должно ощущаться в области паха, подколенного сухожилия и передней части бедра.

Лягушка

Сядьте и подтяните пятки к паху как можно ближе. Руки расположите на полу с внутренней стороны колен. Надавите локтями на оба колена вниз так, чтобы растянуть область паха и поясницу.

Растяжка с партнером

Это упражнение действительно для хорошей растяжки и его точно оценят профессионалы. Сядьте, ноги разведите в стороны, пальцы смотрят вверх. Ноги держите прямыми. Партнер должен надавить своей грудью на ваши лопатки. Повторите для правой ноги и опуститесь посередине, чтобы растянуть подколенное сухожилие, поясницу, пах, плечи и пресс .

Растяжка для йоги

Сядьте, подтяните пальцы ног к паху как можно ближе. Ваш партнер надавливает вниз на ноги, затем поднимет ваши ноги вверх против небольшого сопротивления. Повторите растяжку три раза.

Ваш партнер надавливает вниз на ноги, затем поднимет ваши ноги вверх против небольшого сопротивления. Повторите растяжку три раза.

Заведение рук за голову

Поднимите локти до уровня 90 градусов к полу. Удерживая это положение, отведите ладони назад до точки. Надавите и продолжите движение, затем вернитесь. Повторите другой рукой.

Выполняйте эти упражнения на растяжку и гибкость регулярно, и вы почувствуете, как увеличивается ваша гибкость, мышцы становятся более расслабленными, а тело — изящнее!

Программа предоставлена инструктором тренажерного зала «Муравей » Алексеем Эрнандес Ортега (Чемпион мира по пауэрлифтингу среди юношей 2005, чемпион Европы и Мира 2006, чемпион России среди мужчин 2008)

Многие из тех, кто решил улучшить свой внешний вид с помощью физических упражнений, забывают или осознано не включают в свой комплекс занятий стретчинг. И совершенно напрасно, поскольку эти упражнения поддерживают тонус мышц, разрабатывают подвижность суставов. А ещё они подходят для борьбы с лишним весом людям, которым запрещены силовые тренировки. Если вы не спортсмен со стажем, то вам полезны будут упражнения на растяжку для начинающих.

А ещё они подходят для борьбы с лишним весом людям, которым запрещены силовые тренировки. Если вы не спортсмен со стажем, то вам полезны будут упражнения на растяжку для начинающих.

Плюсы и минусы упражнений на растяжку

Как и все другие, упражнения на растяжку имеют свои положительные и отрицательные стороны.

Плюсы в занятиях на гибкость:

- Подходят для новичков.

- Нет ограничений в возрасте.

- Не зависят от физической подготовки.

- Развитие эластичности мышц.

- Способствуют улучшению подвижности суставов.

- Улучшают кровообращение.

- Способствуют расслаблению.

- Улучшают общее самочувствие и настроение.

Из отрицательных моментов можно назвать возможность повреждения суставов или растяжения связок. Но это в случае, если вы неправильно будете выполнять упражнения, пытаясь торопить события, стараясь растянуть мышцы раньше, чем они будут к этому готовы.

Виды растяжек

Растяжки разделяются на динамические и статические. Каждый из видов, в свою очередь, подразделяют еще на подвиды, но это тонкости для профессионалов, и вникать в эти подробности нет необходимости.

Каждый из видов, в свою очередь, подразделяют еще на подвиды, но это тонкости для профессионалов, и вникать в эти подробности нет необходимости.

Одним из основных базовых упражнений является статическая растяжка. И именно этот комплекс занятий рекомендован новичкам, самым начинающим. Он основан на том, что зафиксировав своё тело в определённом положении на некоторое время, ощущаете, как тянутся мышцы. Здесь не нужно делать резкие движения.

Запомните, что динамическая растяжка категорически запрещена для начинающих. Она предусматривает различные маховые движения, выполнение шпагата и перемещения из поперечного в продольный шпагат и обратно.

Упражнения на растяжку для ног

Перед тренировкой нужна хорошая разминка в виде приседаний, прыжков через скакалку, неплохим вариантом будет разминка на велотренажере.

Если вы никогда не делали упражнения на гибкость и у вас, что называется, растяжка с нуля, эти несколько упражнений станут отличным стартом.

Исходное положение — правая нога впереди, левая сзади. Колено левой ноги и руки упираются о пол. Делайте медленный наклон вперёд и когда почувствуете напряжение мышц, зафиксируйте это положение на полминуты. Затем вдохните, наклонитесь глубже и замрите ещё на полминуты. Эти простые движения хорошо тянут мышцы бедра.

Далее, обопритесь на левое колено и руки, полностью распрямив другую ногу, наклоните медленно туловище вниз, спина при этом не сгибается. В таком положении останьтесь на полминуты. На выдохе опуститесь ниже. Не спеша возвращайтесь в исходное положение и сделайте то же на левую ногу.

Исходное положение — лёжа на полу, на спине. Поднимите одну ногу перпендикулярно полу и держитесь за неё руками немного повыше колена. После глубокого вдоха расслабьте мышцы и на медленном выдохе потяните ногу к себе. Когда почувствуете максимальное напряжение, зафиксируйте положение на полминутки. Исходное положение. Повтор на другую ногу.

Базовые замечания для выполнения данного упражнения: не сгибайте ногу в колене, следите, чтобы мышцы были в расслабленном состоянии и когда будете тянуть ногу, не переусердствуйте с натяжением, иначе можно получить травму.

Следующее упражнение выполняется, сидя на полу. Подошвы ног соединены, локти упираются в коленки. Локтями нажимайте на колени и медленно наклоните туловище, спина, при этом, должна быть ровной. Задержите такое положение на полминуты. Наклоняйтесь на выдохе. После этого возвращаемся в исходное положение. Сделайте несколько повторов. Таким образом происходит растяжка внутренних мышц бедра и связок паха.

Представленные упражнения универсальны и подходят как для женщин, так и мужчин. Если вы новичок, который никогда не уделял внимание гибкости своего тела, то данный комплекс позволит заложить основу для дальнейшего развития. Максимального эффекта можно достичь, если вы будете заниматься ежедневно по несколько минут.

Видео по теме статьи

Растяжка – является одной из важнейших частей тренировки. Имея эластичные и хорошо растянутые мышцы вы сможете легко двигаться, а также любое занятие физкультурой вам доставит огромное удовольствие. Как говорится: «Где заканчивается гибкость – там начинается старость».

Содержание

Что такое растяжка

Само действие представлет собой вытягивание и удлинение твоего тела и конечностей . Это позволяет обрести и поддерживать необходимый уровень гибкости, от которого зависит подвижность как тела в целом, так и того или иного сустава в отдельности. Программа растяжки по своей сути — это обучение гибкости.

Вот некоторые примеры

: растяжка подколенного сухожилия и голени, растяжка трехглавой мышцы, и . Тренировка гибкости широко используется для повышения общей подвижности суставов. Цель растяжки как раз и состоит в том, чтобы улучшить подвижность, поддерживая суставы в тонусе. Исследования показали, что регулярное выполнение растяжки заметно улучшает гибкость суставов . Вместе с тем необходимо отметить, что неадекватное или неправильное растяжение может вызвать повреждение связок. Существует специальное понятие «функционального диапазона движения», предполагающее развитие гибкости, достаточной для занятий конкретным видом спорта (или конкретным упражнением) и не ставящей под угрозу суставы и связки. Растяжкой можно заниматься независимо от возраста, пола или степени гибкости твоего тела . Упражнения на растяжку необходимо включать в свою ежедневную программу тренировок вне зависимости от того тренируешь ли ты каждый день или раз в неделю. Есть множество простых упражнений, которые ты можешь выполнять, смотря телевизор, работая с компьютером или готовясь ко сну.

Растяжкой можно заниматься независимо от возраста, пола или степени гибкости твоего тела . Упражнения на растяжку необходимо включать в свою ежедневную программу тренировок вне зависимости от того тренируешь ли ты каждый день или раз в неделю. Есть множество простых упражнений, которые ты можешь выполнять, смотря телевизор, работая с компьютером или готовясь ко сну.

Сядьте на пол, выпрямив ноги перед собой. Согните правую ногу в колене и упритесь правой ступней во внутреннюю поверхность левого бедра как можно ближе к тазу Положите ладони на пол по обе стороны левой ноги. Наклонитесь к левой ноге как можно ниже, пока не почувствуете легкую боль от растяжки. Левую ногу в колене старайтесь не сгибать. Наклоняясь, пытайтесь дотянуться до левой ступни.

Лягте на пол, руки вытяните вдоль туловища, подбородок поднимите вверх. Правую ногу поднимите вверх и обхватите ее сзади. Держите ее в таком положении около 30 секунд. Мягко подтяните ногу к грудной клетке попеременно вперед и назад 50 раз. Повторите то же самое второй ногой 50 раз. Голову при этом не отрывайте от пола, подбородок смотрит в потолок.

Мягко подтяните ногу к грудной клетке попеременно вперед и назад 50 раз. Повторите то же самое второй ногой 50 раз. Голову при этом не отрывайте от пола, подбородок смотрит в потолок.

На вдохе, захватывая ноги обеими руками, медленно поднимите голову к ноге. Останьтесь в таком положении на 1-2 вдоха и выдоха и на выдохе опустите голову на пол, расслабьте и опустите ногу. Повторите упражнение 2-3 раза, меняя ноги.

Встаньте в позу «Собаки с опущенной головой» , хорошенько потяните спину. Сделайте шаг вперед правой ногой, так чтобы стопа оказалась между ладоней. Потяните левую ногу. Затем разверните корпус вправо и поднимите правую руку вверх. Задержитесь в этой позиции. Почувствуйте, как тянутся мышцы рук и косые мышцы живота. Медленно вернитесь в исходное положение, выполняя упражнение в обратной последовательности. И повторите для левой стороны. Сделайте 6 раз для каждой.

Упражнение «бабочка» является одним из видов растяжки мышц паха и ног. Для этого сядьте на пол, соедините ноги стопа к стопе и возьмитесь руками за пальцы своих ног. Выполняйте «разведения» ног к полу упираясь локтями в ноги. Это упражнение считается самым простым для растяжки мышц паха.

Для этого сядьте на пол, соедините ноги стопа к стопе и возьмитесь руками за пальцы своих ног. Выполняйте «разведения» ног к полу упираясь локтями в ноги. Это упражнение считается самым простым для растяжки мышц паха.